-

从0到1,这些新锐品牌在抖音做对了什么?

发布时间:2021/06/22

如今的食品饮料行业,新机会往往由新的玩家率先挖掘,他们中的佼佼者将成为行业中极具竞争力的年轻选手,我们称之为新锐品牌。 在漫天的战报中,我们很容易就能找到一个数据猛增的新锐品牌,但挖掘新锐品牌背后的...

-

Gislaved熊牌轮胎正式进入中国市场

发布时间:2021/04/24

德国马牌轮胎亚太区产品总监Tolga MUTLU介绍Gislaved熊牌新品轮胎 大陆马牌轮胎(中国)有限公司宣布,拥有百年辉煌历史的轮胎品牌 — Gislaved熊牌轮胎正式进入中国市场,进一步夯实德国马牌在华“多品牌”战...

-

麦当劳中国推出金菠萝雪芭

发布时间:2021/04/23

麦当劳中国推出首个雪芭类产品 麦当劳中国与国际知名水果品牌都乐首次合作,推出全新夏日新品 — 金菠萝雪芭,为夏日冰品市场增添了一个创新的美味轻食选择。 金菠萝雪芭是麦当劳中国的首个雪芭类产品,使用...

Forcepoint修复Windows VPN Client中的特权升级错误

发布时间:2019/09/23 新闻 浏览次数:2447

保存最新版本的,影响所有版本Forceforce VPN Client for Windows的漏洞可用于实现持久性和逃避检测。

该应用程序尝试从错误的位置运行可执行文件,攻击者可以利用该位置运行具有SYSTEM权限的恶意文件,而SYSTEM权限是Windows上特权最高的帐户。

缺少引号

安全漏洞被标识为CVE-2019-6145,由SafeBreach Labs的Peleg Hadar发现,并于9月5日报告给Raytheon公司的Forcepoint。

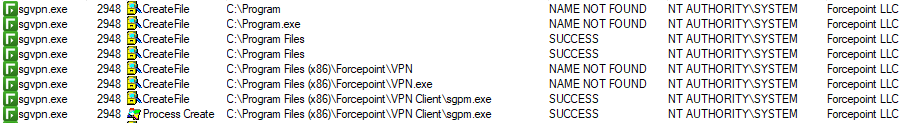

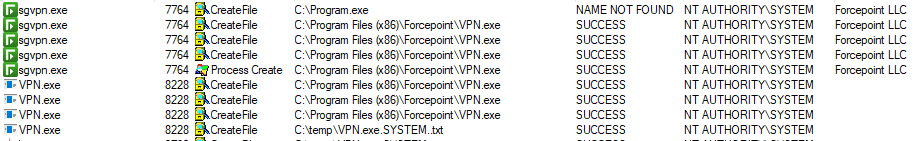

研究人员注意到,在产品版本低于6.6.1的情况下,“ Forcepoint VPN客户端服务”(sgvpn.exe)尝试从以下位置运行可执行文件“ sgpm.exe”失败:

“C:\ Program.exe文件”

“ C:\ Program Files(x86)\ Forcepoint \ VPN.exe”

Forcepoint服务从操作系统开始并经过签名,因此它运行的文件会继承其信任关系并可以在启动时启动。

在这种情况下,对目标主机具有管理员特权的攻击者可以将恶意软件放置在两个位置之一中,并使恶意软件从操作系统启动。

Hadar通过编译一个未签名的可执行文件来证明这一点,该可执行文件将加载该文件的进程的名称和启动该文件的用户名写入文本文件。

发生这种情况的原因是命令行中缺少可执行文件的路径和参数之间的带引号的字符串。解析时,空格字符会中断路径并阻止将其视为一个整体。

“该漏洞使攻击者可以通过已签名的服务执行该功能。攻击者可能出于不同目的(例如执行和逃避)滥用了此功能,例如:应用程序白名单绕过”-Peleg Hadar

Forcepoint确认了此漏洞,并为其Windows VPN客户端发布了更新。该公司昨天在一份通报中建议客户安装该产品的6.6.1版本。

对于无法立即更新的客户,Forcepoint建议限制非管理员用户创建可执行文件或将可执行文件复制到以下路径:Hadar过去曾披露过特权升级漏洞,这些漏洞影响了Check Point和Bitdefender的安全产品。他还在趋势科技密码管理器中发现了一个缺陷,该缺陷使攻击者获得了更高级别的权限。